java авторизация на сайте | Все о Windows 10

На чтение 3 мин. Просмотров 29 Опубликовано

Пойдите на сайт, авторизуйтесь и посмотрите какие запросы куда идут. Затем сделайте тоже самое

olea, вам сначала нужно понять какие запросы отпраыляются, какие методы для этого используются и какие данные передаются. То что вы написали это какой-то кусок вырванный из контекста. По нему мало что понять можно.lp_4eva,

p_4eva, пароль на клиенте редко зашифровывают насколько я знаю. Иногда делают base64. Я бы посоветовал вам поставить Fiddler2 и кинуть сюда скриншоты того что вы там увидели, тогда все будет более ясно.

Этот вопрос уже задавался

Цитата У меня стоит задача такая, взять данные у одного сайта(нашего корпоративного, не с интернета, но это думаю не важно), к базе не имею доступа и сказали не дадут, хотите парсите со страницы. В общем в этой теме впервые, раньше парсила только с xml или целую html страницу полностью))) А сейчас нужно сначала пройти авторизацию, потом ввести в поисковик id нужного человека и оттуда вытаскивать результат. Два дня вот копаюсь как можно реализовать. Нашла несколько возможных вариантов. С использованием httpclient, но мне выдает страницу ввода пароли, дальше не идет. То есть ввожу страницу после ввода пароли и имени пользователя, но опять же направляют на страницу с запросом пароля. Помогите пожалуйста.

Там мне посоветовали:

Цитата Какой тип авторизации на сайте? Если не BASIС, то вероятнее всего нужно все-таки использовать метод POST и еще более вероятно, что при этом используется протокол HTTPS. Неплохо бы задать эти вопросы тем, кто вам поставил такую задачу. (25 Июн 1:39)a_gura не забывайте про Encode/Decode данных, при GET и POST запросах, а так же при получении данных .

А так согласен с @a_gura — запросы на авторизацию в большинстве случаев это POST запросы

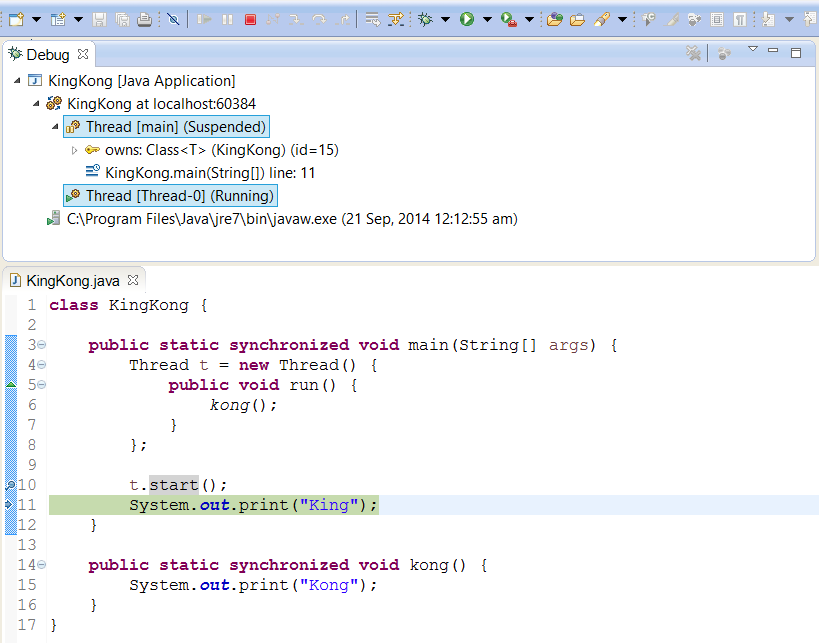

Начала читать книгу Jeff Heaton «HTTP Programming Recipes for Java Bots», разбиралась в примерах полной уверенностью что это то что мне нужно. Так вот по этому примеру я сделала:

CookieUtility и FormUtility я взяла из книги

И собственно мой парсер

Вроде все есть, ловим куки, передаем POST запрос, но все равно получаю страницу с запросом авторизации. Может дело в том что авторизация на этом сайте реализована на джаваскрипте? Но вроде если читать ту вышеупомянутую книгу это не должно быть проблемой. Так в чем я ошиблась? Что сделала не так? Или может я вообще неправильно делаю? Помогите решить, уже не первую неделю бьюсь с этой авторизацией:(

Приветствую участников форума.

Пишу «парсер» страницы, и столкнулся с некоторой проблемой. Чтобы вытянуть нужные мне данные, сначала нужно авторизироваться. Перерыл множество ру/eng ресурсов и, к сожалению не смог найти подходящего решения.

Единственное, на мой взгляд, похожее решение представлено ниже: (но и оно не срабатывает)

В чем проблема? И как все же авторизоваться на сайте.

Руководство Django Часть 8: Аутентификация и авторизация пользователя — Изучение веб-разработки

В данном руководстве мы продемонстрируем вам систему входа пользователя на ваш сайт используя его собственный аккаунт. Кроме того, мы покажем как реализовать контроль того, что может видеть и делать пользователь, в зависимости от того, залогинен он, или нет, а также имеет ли он соответствующий уровень прав доступа (permissions). Для того чтобы продемонстрировать все это, мы расширим LocalLibrary, добавив страницы для входа/выхода, а также страницы просмотра/редактирования книг, специфические для пользователя и персонала.

| Требования: | Завершить изучение предыдущих тем руководства, включая Руководство Django Часть 7: Работа с сессиями. |

|---|---|

| Цель: | Понимать как настроить и использовать механизм аутентификации пользователя и разграничений прав доступа. |

Django предоставляет систему аутентификации и авторизации («permission») пользователя, реализованную на основе фреймворка работы с сессиями, который мы рассматривали в предыдущей части. Система аутентификации и авторизации позволяет вам проверять учётные данные пользователей и определять какие действия какой пользователь может выполнять. Данный фреймворк включает в себя встроенные модели для Групп (основной способ применения прав доступа для более чем одного пользователя), непосредственно саму систему прав доступа (permissions)/флаги, которые определяют может ли пользователь выполнить задачу, с какой формой и отображением для авторизованных пользователей, а так же получить доступ к контенту с ограниченным доступом.

Примечание: В соответствии с идеологией Django система аутентификации является очень общей и, таким образом, не предоставляет некоторые возможности, которые присутствуют в других системах веб-аутентификации. Решениями некоторых общих задач занимаются пакеты сторонних разработчиков, например, защита от подбора пароля (через стороннюю библиотеку OAuth).

В данном разделе руководства мы покажем вам реализацию аутентификации пользователя на сайте LocalLibrary, создание страниц входа/выхода, добавления разграничения доступа (permissions) к вашим моделям, а также продемонстрируем контроль за доступом к некоторым страницам. Мы будем использовать аутентификацию/авторизацию для показа пользователям и сотрудникам библиотеки, списков книг, которые были взяты на прокат.

Система аутентификации является очень гибкой и позволяет вам формировать свои собственные URL-адреса, формы, отображения, а также шаблоны страниц, если вы пожелаете, с нуля, через простой вызов функций соответствующего API для авторизации пользователя.

Мы покажем вам как реализовать разграничение доступа (permissions), а также выполнять соответствующую проверку статусов авторизации и прав доступа, в отображениях, и в шаблонах страниц.

Аутентификация была подключена автоматически когда мы создали скелет сайта (в части 2), таким образом на данный момент вам ничего не надо делать.

Примечание: Необходимые настройки были выполнены для нас, когда мы создали приложение при помощи команды django-admin startproject. Таблицы базы данных для пользователей и модели авторизации были созданы, когда в первый раз выполнили команду python manage.py migrate.

Соответствующие настройки сделаны в параметрах INSTALLED_APPS и MIDDLEWARE файла проекта (locallibrary/locallibrary/settings.py), как показано ниже:

INSTALLED_APPS = [

...

'django.contrib.auth',

'django.contrib.contenttypes',

....

MIDDLEWARE = [

...

'django.contrib.sessions.middleware.SessionMiddleware',

...

'django.contrib.auth.middleware.AuthenticationMiddleware',

....

Вы уже создали своего первого пользователя когда мы рассматривали Административная панель сайта Django в части 4 (это был суперпользователь, созданный при помощи команды python manage.py createsuperuser). Наш суперпользователь уже авторизован и имеет все необходимые уровни доступа к данным и функциям, таким образом нам необходимо создать тестового пользователя для отработки соответствующей работы сайта. В качестве наиболее быстрого способа, мы будем использовать административную панель сайта для создания соответствующих групп и аккаунтов

Примечание: вы можете создавать пользователей программно, как показано ниже. Например, вам мог бы подойти данный способ в том случае, если вы разрабатываете интерфейс, который позволяет пользователям создавать их собственные аккаунты (вы не должны предоставлять доступ пользователям к административной панели вашего сайта).

Например, вам мог бы подойти данный способ в том случае, если вы разрабатываете интерфейс, который позволяет пользователям создавать их собственные аккаунты (вы не должны предоставлять доступ пользователям к административной панели вашего сайта).

from django.contrib.auth.models import User user = User.objects.create_user('myusername', '[email protected]', 'mypassword') user.first_name = 'John' user.last_name = 'Citizen' user.save()

Ниже мы создадим группу, а затем пользователя. Несмотря на то, что у нас пока нет никаких разрешений для добавления к нашей библиотеке каких-либо членов, если мы захотим это сделать в будущем, то будет намного проще добавлять их к уже созданной группе, с заданной аутентификацией.

Запустите сервер разработки и перейдите к административной панели вашего сайта (http://127.0.0.1:8000/admin/). Залогиньтесь на сайте при помощи параметров (имя пользователя и пароля) аккаунта суперпользователя. Самая «верхняя» страница панели Администратора показывает все наши модели. Для того, чтобы увидеть записи в разделе Authentication and Authorisation вы можете нажать на ссылку

В первую очередь, в качестве нового члена нашего сайта, давайте создадим новую группу.

- Нажмите на кнопку Add (Добавить) (рядом с Group) и создайте новую группу; для данной группы введите Name (Имя) «Library Members».

- Для данной группы не нужны какие-либо разрешения, поэтому мы просто нажимаем кнопку SAVE (Сохранить) (вы перейдёте к списку групп).

Теперь давайте создадим пользователя:

- Перейдите обратно на домашнюю страницу административной панели

- Для перехода к диалогу добавления пользователя нажмите на кнопку Add, соответствующую строке Users (Пользователи).

- Введите соответствующие Username (имя пользователя) и Password/Password confirmation (пароль/подтверждение пароля) для вашего тестового пользователя

- Нажмите SAVE для завершения процесса создания пользователя.

Административная часть сайта создаст нового пользователя и немедленно перенаправит вас на страницу Change user (Изменение параметров пользователя) где вы можете, соответственно, изменить ваш username, а кроме того добавить информацию для дополнительных полей модели User. Эти поля включают в себя имя пользователя, фамилию, адрес электронной почты, статус пользователя, а также соответствующие параметры доступа (может быть установлен только флаг Active). Ниже вы можете определить группу для пользователя и необходимые параметры доступа, а кроме того, вы можете увидеть важные даты, относящиеся к пользователю (дату подключения к сайту и дату последнего входа).

- В разделе Groups, из списка Доступные группы выберите группу Library Member, а затем переместите её в блок «Выбранные группы» (нажмите стрелку-«направо», находящуюся между блоками).

- Больше нам не нужно здесь нечего делать, просто нажмите «Save»(Сохранить), и вы вернётесь к списку созданных пользователей.

Вот и все! Теперь у вас есть учётная запись «обычного члена библиотеки», которую вы сможете использовать для тестирования (как только добавим страницы, чтобы пользователи могли войти в систему).

Note: Попробуйте создать другого пользователя, например «Библиотекаря». Так же создайте группу «Библиотекарей» и добавьте туда своего только что созданного библиотекаря

Django предоставляет почти все, что нужно для создания страниц аутентификации входа, выхода из системы и управления паролями из коробки. Это включает в себя url-адреса, представления (views) и формы,но не включает шаблоны — мы должны создать свой собственный шаблон!

В этом разделе мы покажем, как интегрировать систему по умолчанию в Сайт LocalLibrary и создать шаблоны. Мы поместим их в основные URL проекта.

Примечание: вы не должны использовать этот код, но вполне вероятно, что вы хотите, потому что это делает вещи намного проще. Вам почти наверняка потребуется изменить код обработки формы, если вы измените свою модель пользователя (сложная тема!) но даже в этом случае вы всё равно сможете использовать функции просмотра запасов.

Вам почти наверняка потребуется изменить код обработки формы, если вы измените свою модель пользователя (сложная тема!) но даже в этом случае вы всё равно сможете использовать функции просмотра запасов.

Примечание: В этом случае мы могли бы разумно поместить страницы аутентификации, включая URL-адреса и шаблоны, в наше приложение каталога. Однако, если бы у нас было несколько приложений, было бы лучше отделить это общее поведение входа в систему и иметь его доступным на всем сайте, так что это то, что мы показали здесь!

Проектирование URLs

Добавьте следующее в нижней части проекта urls.py файл (locallibrary/locallibrary/urls.py) файл:

urlpatterns += [

path('accounts/', include('django.contrib.auth.urls')),

]

Перейдите по http://127.0.0.1:8000/accounts/ URL (обратите внимание на косую черту!), Django покажет ошибку, что он не смог найти этот URL, и перечислить все URL, которые он пытался открыть. Из этого вы можете увидеть URL-адреса, которые будут работать, например:

Примечание. Использование вышеуказанного метода добавляет следующие URL-адреса с именами в квадратных скобках, которые могут использоваться для изменения сопоставлений URL-адресов. Вам не нужно реализовывать что-либо ещё — приведённое выше сопоставление URL-адресов автоматически отображает указанные ниже URL-адреса.

accounts/ login/ [name='login']

accounts/ logout/ [name='logout']

accounts/ password_change/ [name='password_change']

accounts/ password_change/done/ [name='password_change_done']

accounts/ password_reset/ [name='password_reset']

accounts/ password_reset/done/ [name='password_reset_done']

accounts/ reset/<uidb64>/<token>/ [name='password_reset_confirm']

accounts/ reset/done/ [name='password_reset_complete']Теперь попробуйте перейти к URL-адресу входа (http://127.0.0.1:8000/accounts/login/). Это приведёт к сбою снова, но с ошибкой, сообщающей вам, что нам не хватает требуемого шаблона (registration / login. html) в пути поиска шаблона. Вы увидите следующие строки, перечисленные в жёлтом разделе вверху:

html) в пути поиска шаблона. Вы увидите следующие строки, перечисленные в жёлтом разделе вверху:

Exception Type: TemplateDoesNotExist

Exception Value: registration/login.htmlСледующий шаг — создать каталог регистрации в пути поиска, а затем добавить файл login.html.

Каталог шаблонов

URL-адреса (и неявные представления), которые мы только что добавили, ожидают найти связанные с ними шаблоны в каталоге / регистрации / где-то в пути поиска шаблонов.

Для этого сайта мы разместим наши HTML-страницы в каталоге templates / registration /. Этот каталог должен находиться в корневом каталоге проекта, то есть в том же каталоге, что и в каталоге и папках locallibrary). Создайте эти папки сейчас.

Примечание: ваша структура папок теперь должна выглядеть как показано внизу:

locallibrary (django project folder)

|_catalog

|_locallibrary

|_templates (new)

|_registration

Чтобы сделать эти директории видимыми для загрузчика шаблонов (т. е. помещать этот каталог в путь поиска шаблона) откройте настройки проекта (/locallibrary/locallibrary/settings.py), и обновите в секции TEMPLATES строку 'DIRS' как показано.

TEMPLATES = [

{

...

'DIRS': [os.path.join(BASE_DIR, 'templates')],

'APP_DIRS': True,

...

Шаблон аутентификации

Важно: Шаблоны аутентификации, представленные в этой статье, являются очень простой / слегка изменённой версией шаблонов логина демонстрации Django. Возможно, вам придётся настроить их для собственного использования!

Создайте новый HTML файл, названный /locallibrary/templates/registration/login.html. дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

{% if form.errors %}

<p>Your username and password didn't match. Please try again.</p>

{% endif %}

{% if next %}

{% if user.is_authenticated %}

<p>Your account doesn't have access to this page. To proceed,

please login with an account that has access.</p>

{% else %}

<p>Please login to see this page.</p>

{% endif %}

{% endif %}

<form method="post" action="{% url 'login' %}">

{% csrf_token %}

<table>

<tr>

<td>{{ form.username.label_tag }}</td>

<td>{{ form.username }}</td>

</tr>

<tr>

<td>{{ form.password.label_tag }}</td>

<td>{{ form.password }}</td>

</tr>

</table>

<input type="submit" value="login" />

<input type="hidden" name="next" value="{{ next }}" />

</form>

{# Assumes you setup the password_reset view in your URLconf #}

<p><a href="{% url 'password_reset' %}">Lost password?</a></p>

{% endblock %}

Please try again.</p>

{% endif %}

{% if next %}

{% if user.is_authenticated %}

<p>Your account doesn't have access to this page. To proceed,

please login with an account that has access.</p>

{% else %}

<p>Please login to see this page.</p>

{% endif %}

{% endif %}

<form method="post" action="{% url 'login' %}">

{% csrf_token %}

<table>

<tr>

<td>{{ form.username.label_tag }}</td>

<td>{{ form.username }}</td>

</tr>

<tr>

<td>{{ form.password.label_tag }}</td>

<td>{{ form.password }}</td>

</tr>

</table>

<input type="submit" value="login" />

<input type="hidden" name="next" value="{{ next }}" />

</form>

{# Assumes you setup the password_reset view in your URLconf #}

<p><a href="{% url 'password_reset' %}">Lost password?</a></p>

{% endblock %}Этот шаблон имеет сходство с тем, что мы видели раньше — он расширяет наш базовый шаблон и переопределяет блок контента. Остальная часть кода — это довольно стандартный код обработки формы, о котором мы поговорим в следующем учебном пособии. Все, что вам нужно знать, это показ формы, в которой вы можете ввести своё имя пользователя и пароль, а если вы введёте недопустимые значения, вам будет предложено ввести правильные значения, когда страница обновится.

Перейдите на страницу входа (http://127.0.0.1:8000/accounts/login/) когда вы сохраните свой шаблон, и вы должны увидеть что-то наподобие этого:

Если ваша попытка войти в систему будет успешной, вы будете перенаправлены на другую страницу (по умолчанию это будет http://127.0.0.1:8000/accounts/profile/). Проблема здесь в том, что по умолчанию Django ожидает, что после входа в систему вы захотите перейти на страницу профиля, что может быть или не быть. Поскольку вы ещё не определили эту страницу, вы получите ещё одну ошибку!

Откройте настройки проекта (/locallibrary/locallibrary/settings. py) и добавьте текст ниже. Теперь, когда вы входите в систему, вы по умолчанию должны перенаправляться на домашнюю страницу сайта.

py) и добавьте текст ниже. Теперь, когда вы входите в систему, вы по умолчанию должны перенаправляться на домашнюю страницу сайта.

LOGIN_REDIRECT_URL = '/'

Шаблон выхода

Если вы перейдёте по URL-адресу выхода (http://127.0.0.1:8000/accounts/logout/), то увидите странное поведение — ваш пользователь наверняка выйдет из системы, но вы попадёте на страницу выхода администратора. Это не то, что вам нужно, хотя бы потому, что ссылка для входа на этой странице приведёт вас к экрану входа в систему администратора. (и это доступно только для пользователей, у которых есть разрешение is_staff).

Создайте и откройте /locallibrary/templates/registration/logged_out.html. Скопируйте текст ниже:

{% extends "base_generic.html" %}

{% block content %}

<p>Logged out!</p>

<a href="{% url 'login'%}">Click here to login again.</a>

{% endblock %}Этот шаблон очень прост. Он просто отображает сообщение, информирующее вас о том, что вы вышли из системы, и предоставляет ссылку, которую вы можете нажать, чтобы вернуться на экран входа в систему. Если вы снова перейдёте на страницу выхода из системы, вы увидите эту страницу:

Шаблон сброса пароля

Система сброса пароля по умолчанию использует электронную почту, чтобы отправить пользователю ссылку на сброс. Вам необходимо создать формы, чтобы получить адрес электронной почты пользователя, отправить электронное письмо, разрешить им вводить новый пароль и отметить, когда весь процесс будет завершён.

В качестве отправной точки можно использовать следующие шаблоны.

Форма сброса пароля

Это форма, используемая для получения адреса электронной почты пользователя (для отправки пароля для сброса пароля). Создайте /locallibrary/templates/registration/password_reset_form.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<form action="" method="post">{% csrf_token %}

{% if form. email.errors %} {{ form.email.errors }} {% endif %}

<p>{{ form.email }}</p>

<input type="submit" value="Reset password" />

</form>

{% endblock %}

email.errors %} {{ form.email.errors }} {% endif %}

<p>{{ form.email }}</p>

<input type="submit" value="Reset password" />

</form>

{% endblock %}

Сброс пароля

Эта форма отображается после того, как ваш адрес электронной почты будет собран. Создайте /locallibrary/templates/registration/password_reset_done.html, и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<p>We've emailed you instructions for setting your password. If they haven't arrived in a few minutes, check your spam folder.</p>

{% endblock %}

Сброс пароля по email

Этот шаблон предоставляет текст электронной почты HTML, содержащий ссылку на сброс, которую мы отправим пользователям. Создайте /locallibrary/templates/registration/password_reset_email.html и дайте ему следующее содержание:

Someone asked for password reset for email {{ email }}. Follow the link below:

{{ protocol}}://{{ domain }}{% url 'password_reset_confirm' uidb64=uid token=token %}

Подтверждение на сброс пароля

На этой странице вы вводите новый пароль после нажатия ссылки в электронном письме с возвратом пароля. Создайте /locallibrary/templates/registration/password_reset_confirm.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

{% if validlink %}

<p>Please enter (and confirm) your new password.</p>

<form action="" method="post">

{% csrf_token %}

<table>

<tr>

<td>{{ form.new_password1.errors }}

<label for="id_new_password1">New password:</label></td>

<td>{{ form.new_password1 }}</td>

</tr>

<tr>

<td>{{ form.new_password2. errors }}

<label for="id_new_password2">Confirm password:</label></td>

<td>{{ form.new_password2 }}</td>

</tr>

<tr>

<td></td>

<td><input type="submit" value="Change my password" /></td>

</tr>

</table>

</form>

{% else %}

<h2>Password reset failed</h2>

<p>The password reset link was invalid, possibly because it has already been used. Please request a new password reset.</p>

{% endif %}

{% endblock %}

errors }}

<label for="id_new_password2">Confirm password:</label></td>

<td>{{ form.new_password2 }}</td>

</tr>

<tr>

<td></td>

<td><input type="submit" value="Change my password" /></td>

</tr>

</table>

</form>

{% else %}

<h2>Password reset failed</h2>

<p>The password reset link was invalid, possibly because it has already been used. Please request a new password reset.</p>

{% endif %}

{% endblock %}

Сброс пароля завершён

Это последний шаблон сброса пароля, который отображается, чтобы уведомить вас о завершении сброса пароля. Создайте /locallibrary/templates/registration/password_reset_complete.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<h2>The password has been changed!</h2>

<p><a href="{% url 'login' %}">log in again?</a></p>

{% endblock %}Тестирование новых страниц аутентификации

Теперь, когда вы добавили конфигурацию URL и создали все эти шаблоны, теперь страницы аутентификации должны работать! Вы можете протестировать новые страницы аутентификации, попытавшись войти в систему, а затем выйдите из учётной записи суперпользователя, используя эти URL-адреса:

Вы сможете проверить функцию сброса пароля по ссылке на странице входа. Имейте в виду, что Django отправляет только сбросные электронные письма на адреса (пользователи), которые уже хранятся в его базе данных!

Примечание: Система сброса пароля требует, чтобы ваш сайт поддерживал электронную почту, что выходит за рамки этой статьи, поэтому эта часть ещё не будет работать. Чтобы разрешить тестирование, поместите следующую строку в конец файла settings. py. Это регистрирует любые письма, отправленные на консоль (чтобы вы могли скопировать ссылку на сброс пароля с консоли).

py. Это регистрирует любые письма, отправленные на консоль (чтобы вы могли скопировать ссылку на сброс пароля с консоли).

EMAIL_BACKEND = 'django.core.mail.backends.console.EmailBackend'

Для получения дополнительной информации см. Отправка email (Django docs).

В этом разделе мы рассмотрим, что мы можем сделать, чтобы выборочно контролировать контент, который видят пользователи, на основе того, вошли ли они в систему или нет.

Тестирование в шаблонах

Вы можете получить информацию о текущем зарегистрированном пользователе в шаблонах с переменной шаблона {{user}} (это добавляется в контекст шаблона по умолчанию при настройке проекта, как и в нашем скелете).

Обычно вы сначала проверяете переменную шаблона {{user.is_authenticated}}, чтобы определить, имеет ли пользователь право видеть конкретный контент. Чтобы продемонстрировать это, мы обновим нашу боковую панель, чтобы отобразить ссылку «Вход», если пользователь вышел из системы, и ссылку «Выход», если он вошёл в систему.

Откройте базовый шаблон (/locallibrary/catalog/templates/base_generic.html) и скопируйте следующий текст в sidebar блок непосредственно перед тегом шаблона endblock.

<ul>

...

{% if user.is_authenticated %}

<li>User: {{ user.get_username }}</li>

<li><a href="{% url 'logout'%}?next={{request.path}}">Logout</a></li>

{% else %}

<li><a href="{% url 'login'%}?next={{request.path}}">Login</a></li>

{% endif %}

</ul>Как вы можете видеть, мы используем теги шаблона if-else-endif для условного отображения текста на основе того, является ли {{user.is_authenticated}} истинным. Если пользователь аутентифицирован, мы знаем, что у нас есть действительный пользователь, поэтому мы вызываем {{user.get_username}}, чтобы отобразить их имя.

Мы создаём URL-адрес для входа и выхода из системы, используя тег шаблона URL-адреса и имена соответствующих конфигураций URLs. Также обратите внимание на то, как мы добавили

Также обратите внимание на то, как мы добавили ?next={{request.path}} в конец URLs. Это означает, что следующий URL-адрес содержит адрес (URL) текущей страницы, в конце связанного URL-адреса. После того, как пользователь успешно выполнил вход в систему, представления будут использовать значение «next» чтобы перенаправить пользователя обратно на страницу, где они сначала нажали ссылку входа / выхода из системы.

Примечание: Попробуйте! Если вы находитесь на главной странице и вы нажимаете «Вход / Выход» на боковой панели, то после завершения операции вы должны вернуться на ту же страницу.

Тестирование в представлениях

Если вы используете функциональные представления, самым простым способом ограничить доступ к вашим функциям является применение login_required декоратор к вашей функции просмотра, как показано ниже. Если пользователь вошёл в систему, ваш код просмотра будет выполняться как обычно. Если пользователь не вошёл в систему, это перенаправит URL-адрес входа, определённый в настройках проекта. (settings.LOGIN_URL), передав текущий абсолютный путь в качестве next параметра URL. Если пользователю удастся войти в систему, они будут возвращены на эту страницу, но на этот раз аутентифицированы.

from django.contrib.auth.decorators import login_required

@login_required

def my_view(request):

...Примечание: Вы можете сделать то же самое вручную, путём тестирования request.user.is_authenticated, но декоратор намного удобнее!

Аналогичным образом, самый простой способ ограничить доступ к зарегистрированным пользователям в ваших представлениях на основе классов — это производные от LoginRequiredMixin. Вы должны объявить этот mixin сначала в списке суперкласса, перед классом основного представления.

from django.contrib.auth.mixins import LoginRequiredMixin

class MyView(LoginRequiredMixin, View):

. ..

..Это имеет такое же поведение при переадресации, что и login_required декоратор. Вы также можете указать альтернативное местоположение для перенаправления пользователя, если он не аутентифицирован (login_url), и имя параметра URL вместо «next» , чтобы вставить текущий абсолютный путь (redirect_field_name).

class MyView(LoginRequiredMixin, View):

login_url = '/login/'

redirect_field_name = 'redirect_to'

Для получения дополнительной информации ознакомьтесь с Django docs here.

Теперь, когда мы знаем, как ограничить страницу определённому пользователю, создайте представление о книгах, которые заимствовал текущий пользователь.

К сожалению, у нас пока нет возможности пользователям использовать книги! Поэтому, прежде чем мы сможем создать список книг, мы сначала расширим BookInstance модель для поддержки концепции заимствования и использования приложения Django Admin для заимствования ряда книг нашему тестовому пользователю.

Модели

Прежде всего, мы должны предоставить пользователям возможность кредита на BookInstance (у нас уже есть status и due_back дата, но у нас пока нет связи между этой моделью и пользователем. Мы создадим его с помощью поля ForeignKey (один ко многим). Нам также нужен простой механизм для проверки того, просрочена ли заёмная книга.

Откройте catalog/models.py, и импортируйте модель User из django.contrib.auth.models (добавьте это чуть ниже предыдущей строки импорта в верхней части файла, так User доступен для последующего кода, что позволяет использовать его):

from django.contrib.auth.models import User

Затем добавьте поле borrower в модель BookInstance:

borrower = models.ForeignKey(User, on_delete=models.SET_NULL, null=True, blank=True)

Пока мы здесь, давайте добавим свойство, которое мы можем вызвать из наших шаблонов, чтобы указать, просрочен ли конкретный экземпляр книги. Хотя мы могли бы рассчитать это в самом шаблоне, использование свойства, как показано ниже, будет намного более эффективным. Добавьте это где-нибудь в верхней части файла:

Хотя мы могли бы рассчитать это в самом шаблоне, использование свойства, как показано ниже, будет намного более эффективным. Добавьте это где-нибудь в верхней части файла:

from datetime import date

Теперь добавьте следующее определение свойства внутри класса BookInstance:

@property

def is_overdue(self):

if self.due_back and date.today() > self.due_back:

return True

return FalseПримечание. Сначала мы проверим, является ли due_back пустым, прежде чем проводить сравнение. Пустое поле due_back заставило Django выкидывать ошибку, а не показывать страницу: пустые значения не сопоставимы. Это не то, что мы хотели бы, чтобы наши пользователи испытывали!

Теперь, когда мы обновили наши модели, нам нужно будет внести новые изменения в проект, а затем применить эти миграции:

python3 manage.py makemigrations

python3 manage.py migrate

Admin

Теперь откройте каталог catalog/admin.py, и добавьте поле borrower в класс BookInstanceAdmin , как в list_display , так и в полях fieldsets , как показано ниже. Это сделает поле видимым в разделе Admin, так что мы можем при необходимости назначить User в BookInstance.

@admin.register(BookInstance)

class BookInstanceAdmin(admin.ModelAdmin):

list_display = ('book', 'status', 'borrower', 'due_back', 'id')

list_filter = ('status', 'due_back')

fieldsets = (

(None, {

'fields': ('book','imprint', 'id')

}),

('Availability', {

'fields': ('status', 'due_back','borrower')

}),

)Займите несколько книг

Теперь, когда возможно кредитовать книги конкретному пользователю, зайдите и заработайте на нескольких записей в BookInstance. Установите borrowed поле вашему тестовому пользователю, сделайте status «В займе» и установите сроки оплаты как в будущем, так и в прошлом. mybooks/$’, views.LoanedBooksByUserListView.as_view(), name=’my-borrowed’),

]

mybooks/$’, views.LoanedBooksByUserListView.as_view(), name=’my-borrowed’),

]

Шаблон для заёмных книг

Теперь все, что нам нужно сделать для этой страницы, — это добавить шаблон. Сначала создайте файл шаблона /catalog/templates/catalog/bookinstance_list_borrowed_user.html и дайте ему следующее содержание:

{% extends "base_generic.html" %}

{% block content %}

<h2>Borrowed books</h2>

{% if bookinstance_list %}

<ul>

{% for bookinst in bookinstance_list %}

<li>

<a href="{% url 'book-detail' bookinst.book.pk %}">{{bookinst.book.title}}</a> ({{ bookinst.due_back }})

</li>

{% endfor %}

</ul>

{% else %}

<p>There are no books borrowed.</p>

{% endif %}

{% endblock %}Этот шаблон очень похож на тот, который мы создали ранее для объектов Book и Author. Единственное, что «новое» здесь, это то, что мы проверяем метод, который мы добавили в модель (bookinst.is_overdue) с целью использовать его для изменения цвета просроченных предметов.

Когда сервер разработки запущен, вы должны теперь иметь возможность просматривать список для зарегистрированного пользователя в своём браузере по адресу http://127.0.0.1:8000/catalog/mybooks/. Попробуйте это, когда ваш пользователь войдёт в систему и выйдет из системы (во втором случае вы должны быть перенаправлены на страницу входа в систему).

Добавить список на боковую панель

Последний шаг — добавить ссылку на эту новую страницу в sidebar. Мы поместим это в тот же раздел, где мы покажем другую информацию для зарегистрированного пользователя.

Откройте базовый шаблон (/locallibrary/catalog/templates/base_generic.html) и добавьте выделенную строку из sidebar, как показано на рисунке.

<ul>

{% if user.is_authenticated %}

<li>User: {{ user. get_username }}</li>

<li><a href="{% url 'my-borrowed' %}">My Borrowed</a></li>

<li><a href="{% url 'logout'%}?next={{request.path}}">Logout</a></li>

{% else %}

<li><a href="{% url 'login'%}?next={{request.path}}">Login</a></li>

{% endif %}

</ul>

get_username }}</li>

<li><a href="{% url 'my-borrowed' %}">My Borrowed</a></li>

<li><a href="{% url 'logout'%}?next={{request.path}}">Logout</a></li>

{% else %}

<li><a href="{% url 'login'%}?next={{request.path}}">Login</a></li>

{% endif %}

</ul>

На что это похоже?

Когда любой пользователь войдёт в систему, он будет видеть ссылку «Мной позаимствовано (My Borrowed)» в боковой колонке, и список книг, показанных ниже (первая книга не имеет установленной даты, что является ошибкой, которую мы надеемся исправить в более позднем уроке!).

Права доступа связаны с моделями и определяют операции, которые могут выполняться на экземпляре модели самим пользователем, у которого есть разрешение. По умолчанию Django автоматически даёт добавить, изменить, и удалить разрешения у всех моделей, которые позволяют пользователям с правом доступа выполнять связанные действия через администратора сайта. Вы можете определить свои собственные разрешения для моделей и предоставить их конкретным пользователям. Вы также можете изменить разрешения, связанные с разными экземплярами одной и той же модели. Тестирование разрешений в представлениях и шаблонах очень похоже на тестирование по статусу аутентификации (фактически, тестирование прав доступа также проверяет аутентификацию).

Модели

Определение разрешений выполняется в разделе моделей «class Meta» , используется permissions поле. Вы можете указать столько разрешений, сколько необходимо в кортеже, причём каждое разрешение определяется во вложенном кортеже, содержащем имя разрешения и отображаемое значение разрешения. Например, мы можем определить разрешение, позволяющее пользователю отметить, что книга была возвращена, как показано здесь:

class BookInstance(models.Model):

...

class Meta:

...

permissions = (("can_mark_returned", "Set book as returned"),) Затем мы могли бы назначить разрешение группе «Библиотекарь» (Librarian) на сайте администратора.

Откройте catalog/models.py, и добавьте разрешение, как показано выше. Вам нужно будет повторно выполнить миграцию (вызвав python3 manage.py makemigrations и python3 manage.py migrate) для надлежащего обновления базы данных.

Шаблоны

Разрешения текущего пользователя хранятся в переменной шаблона, называемой {{ perms }}. Вы можете проверить, имеет ли текущий пользователь определённое разрешение, используя конкретное имя переменной в соответствующем приложении «Django» — например, {{ perms.catalog.can_mark_returned }} будет True если у пользователя есть это разрешение, а False — в противном случае. Обычно мы проверяем разрешение с использованием шаблона {% if %}, как показано в:

{% if perms.catalog.can_mark_returned %}

<!-- We can mark a BookInstance as returned. -->

<!-- Perhaps add code to link to a "book return" view here. -->

{% endif %}

Представления

Разрешения можно проверить в представлении функции, используя permission_required декоратор или в представлении на основе классов, используя PermissionRequiredMixin. шаблон и поведение такие же, как для аутентификации входа в систему, хотя, конечно, вы можете разумно добавить несколько разрешений.

Функция в представлении с декоратором:

from django.contrib.auth.decorators import permission_required

@permission_required('catalog.can_mark_returned')

@permission_required('catalog.can_edit')

def my_view(request):

...Требуется разрешение mixin для представлений на основе классов.

from django.contrib.auth.mixins import PermissionRequiredMixin

class MyView(PermissionRequiredMixin, View):

permission_required = 'catalog.can_mark_returned'

permission_required = ('catalog.can_mark_returned', 'catalog.can_edit')

Пример

Мы не будем обновлять LocalLibrary здесь; возможно, в следующем уроке!

Ранее в этой статье мы показали вам, как создать страницу для текущего пользователя, в которой перечислены книги, которые они заимствовали. Теперь задача состоит в том, чтобы создать аналогичную страницу, которая видна только для библиотекарей, которая отображает все книги, которые были заимствованы, и которая показывает имя каждого заёмщика.

Вы должны следовать той же схеме, что и для другого представления. Главное отличие состоит в том, что вам нужно ограничить представление только библиотекарями. Вы можете сделать это на основе того, является ли пользователь сотрудником (декоратор функции: staff_member_required, переменная шаблона: user.is_staff) но мы рекомендуем вам вместо этого использовать can_mark_returned разрешения и PermissionRequiredMixin, как описано в предыдущем разделе.

Важно: Не забудьте использовать вашего суперпользователя для тестирования на основе разрешений (проверки разрешений всегда возвращают true для суперпользователей, даже если разрешение ещё не определено!). Вместо этого создайте пользователя-библиотекаря и добавьте необходимые возможности.

Когда вы закончите, ваша страница должна выглядеть примерно, как на скриншоте ниже.

Отличная работа — теперь вы создали веб-сайт, на котором участники библиотеки могут входить в систему и просматривать собственный контент, и библиотекари (с правом доступа) могут просматривать все заёмные книги с их читателями. На данный момент мы все ещё просто просматриваем контент, но те же принципы и методы используются, когда вы хотите начать изменять и добавлять данные.

В следующей статье мы рассмотрим, как вы можете использовать формы Django для сбора пользовательского ввода, а затем начнём изменять некоторые из наших сохранённых данных.

2.2.4. Настройка доменной авторизации

2.2.4.1. Схемы авторизации

Система УСОИ поддерживает 4 схемы авторизации:

Таблица 2.3. Параметры конфигурирования доменной авторизации

| Наименование | Описание |

|---|---|

| MANUAL | Авторизация только вручную, доменная авторизация не используется. Возможен выбор конкретного соединения с базой данных. |

| PROMPT | Пользователю даётся выбор между авторизацией вручную и доменной авторизацией. Возможен выбор конкретного соединения с базой данных. |

| STABLE | Производится попытка доменной авторизации текущим пользователем, и в случае её невозможности пользователю предлагается диалог ввода параметров авторизации. Доменная авторизация производится в базу данных, указанную в параметре usoi3.defaultDatabase. Возможен выбор конкретного соединения с базой данных из диалога, если он появится при невозможности доменной авторизации. |

| DOMAIN | Только доменная авторизация. Выбор пользователя невозможен. Выбор конкретного соединения с базой данных невозможен. |

2.2.4.2. Общая настройка авторизации

В данном документе описан порядок настройки доменной авторизации в системе УСОИ. Под доменной авторизацией понимается SSO (Single sign-on) решение, при котором человек, авторизовавшись однажды в Windows Active Directory, получает доступ к УСОИ, идентифицируясь своей текущей учётной записью, а проверка имени и пароля пользователя производится доменным контроллером.

Для того что бы задействовать этот механизм необходимо перейти в панель конфигурирования системы и установить следующие параметры:

Таблица 2.4. Параметры конфигурирования доменной авторизации

| Наименование | Значение по умолчанию | Описание |

|---|---|---|

| java.security.auth.login.config | Нет | Путь до файла конфигурации протокола SPNEGO |

| javax.security.auth.useSubjectCredsOnly | false | Менять данный параметр без прямого указания разработчиков нет необходимости |

| usoi3.domainAuthSequence | NTLM | Последовательность протоколов доменной авторизации (допустимые протоколы: KRB5, NTLM). Значения могу быть разделены пробелом или запятой. |

| usoi3.loginScheme | PROMPT | Схема авторизации пользователей системы. Единственное значение. |

| usoi3.offerDomainAuthFirst | false | Предлагать в диалоге авторизации доменную авторизацию по умолчанию |

Предупреждение

Ограничение количества попыток входа в систему не применяется для политики авторизации DOMAIN.

Примечание

Настрока параметров с префиксом jcifs необходима только для поддержки протокола NTLM. В случае использования только Kerberos, настройка этих параметров не требуется.

Так же могут быть указаны при необходимости и другие параметры настройки NTML. Более подробную информацию о параметрах настройки NTML можно получить на сайте разработчика.

Помимо настройки взаимодействия приложения с контроллером домена необходимо необходимо завести доменных пользователей, которым разрешён доступ и в УСОИ в виде DomainName\UserName и дать им необходимые для работа права в УСОИ.

2.2.4.3. Настройка авторизации NTLM

Поддержка доменной авторизации в УСОИ реализована с использованием библиотеки JCIFS (http://jcifs.samba.org) для протокола NTLM, и GSS для протокола Kerberos. Протокол Kerberos является более предпочтительным для использования в связи с тем, что протокол NTLM более не развивается.

Для настройки авторизации по протоколу NTLM необходимо:

Создать и соответствующим образом настроить на контроллере домена выделенного пользователя для обеспечения доменной авторизации;

Настроить системные параметры УСОИ.

2.2.4.3.1. Создание доменного пользователя

Для аутентификации сервера УСОИ в домене необходимо создать учетную запись компьютера (computer account), посредством которой сервер УСОИ будет авторизоваться в домене. Создание учетной записи компьютера производится при помощи приложения «Active Directory Users and Computers» из панели настройки контроллера домена Windows. На рисунках далее показана последовательность действий по созданию учетной записи.

Рисунок 2.23.

Рисунок 2.24.

Рисунок 2.25.

Рисунок 2.26.

После того, как учетная запись создана, необходимо установить пароль с помощью скрипта SetComputerPassword.vbs. Пароль должен соответствовать требованиям политики паролей в домене.

SetComputerPassword.vbs <ComputerPrincipalName> <Password>

Таблица 2.5. Описание параметров скрипта

| Параметр | Описание | Пример |

|---|---|---|

| <ComputerPrincipalName> | Полное наименование учетной записи компьютера в следующем формате: наименование учетной записи, знак $, символ @ для разделения имени домена и имя домена | [email protected] |

| <Password> | Пароль учетной записи компьютера | 9ijn0OKM |

2.2.4.3.2. Настройка системных параметров УСОИ

Таблица 2.6. Параметры конфигурирования доменной авторизации по протоколу NTLM

| Наименование | Значение по умолчанию | Описание |

|---|---|---|

| usoi3.domainAuthSequence | NTLM | Последовательность протоколов доменной авторизации (допустимые протоколы: KRB5, NTLM). Значения могу быть разделены пробелом или запятой. |

| jcifs.encoding | Cp1251 | Кодировка в которой осуществляется обмен данными с контроллером домена |

| jcifs.smb.client.domain | Нет | Наименование домена подсети, в которую входит компьютер сервера приложений |

| jcifs.http.domainController | Нет | IP адрес доменного контроллера |

| jcifs.http.domainControllerName | Нет | Полное DNS имя доменного контроллера |

| jcifs.smb.client.username | Нет | Учетная запись компьютера (computer account), которая имеет доступ к локальной сети |

| jcifs.smb.client.password | Нет | Пароль учетной записи компьютера для доступа к локальной сети |

| jcifs.util.loglevel | Нет | Уровень детализации логирования взаимодействия с контроллером домена |

| jcifs.netbios.hostname | Нет | Предоставляемое доменному контроллеру NetBIOS имя, разрешенное политикой домена для авторизации |

| jcifs.netbios.wins | Нет | IP адрес сервера WINS |

| ntlm.auth.negotiate.flags | WIN2008 | Флаги согласования NTLM авторизации (значение соответсвует операционной системе доменного контроллера, допустимые значения: WIN2003, WIN2008 или соответствующий код в формате 0x<code>) |

Более подробно с настройкой авторизации по NTLM можно ознакомиться на сайте разработчиков библиотеки JCIFS.

2.2.4.4. Настройка авторизации Kerberos (SPNEGO)

Для настройки авторизации по протоколу Kerberos необходимо:

Создать и соответствующим образом настроить на контроллере домена выделенного пользователя для обеспечения доменной авторизации;

Создать SPN (Service Provider Name) для сервера приложений УСОИ;

Настроить параметры и конфигурационные файлы УСОИ для использования авторизации по протоколу Kerberos.

2.2.4.4.1. Создание доменного пользователя

Для аутентификации сервера УСОИ в домене необходимо создать пользователя, посредством которого сервер УСОИ будет авторизоваться в домене. Создание пользователя производится при помощи приложения «Active Directory Users and Computers» из панели настройки контроллера домена Windows. На рисунках далее показана последовательность действий по созданию пользователя.

Рисунок 2.27.

Рисунок 2.28.

Так как пользователь будет использоваться как учетная запись Web сервера, то необходимо установить опцию «Password never expires» (срок действия пароля никогда не истекёт), как показано на рисунке. Опция «User must change password at next logon» (Пользователь обязан сменить пароль при следующем входе) должна быть отключена.

Рисунок 2.29.

После того, как пользователь создан, необходимо зайти в его настройки и на вклад-ке «Account» установить опцию «Use DES encryption types for this account» (использовать шифрование DES для этого аккаунта).

Рисунок 2.30.

2.2.4.4.2. Создание SPN (Service Provider Name)

Создание SPN осуществляется при помощи команды ktpass, которую необходимо выполнить с правами администратора на машине контроллера домена.

ktpass -princ "HTTP/MACHINE-NAME@DOMAIN" -mapuser "USER" -pass "PASSWORD" –out KEYTAB-FILE -crypto

ALGORITHM-NAME -ptype KRB5_NT_SRV_HST

Таблица 2.7. Описание параметров команды ktpass

| Параметр | Описание | Пример |

|---|---|---|

| MACHINE-NAME | DNS имя машины, на которой установлен Web сервер (IP адрес УКАЗЫВАТЬ НЕЛЬЗЯ) | tomcat.ois.ru |

| DOMAIN | Имя домена в ВЕРХНЕМ РЕГИСТРЕ | OIS.RU |

| USER | Имя пользователя, созданного | tomcat |

| PASSWORD | Пароль, на основании которого будет формироваться секретный ключ | |

| KEYTAB-FILE | Имя KEYTAB файла, в который будет сохранен секретный ключ | C:\tomcat.keytab |

| ALGORITHM-NAME | Криптографический алгоритм, используемый для создания секретного ключа. Допустимыми криптографическими алгоритмами могут быть des-cbc-md5, des-cbc-crc, des3-cbc-sha1, rc4-hmac | des-cbc-md5 |

Например, следующая команда ktpass создает SPN для Web сервера, доступного по адресу tomcat.ois.ru в домене OIS.RU, работающего под доменным пользователем tomcat. Секретный ключ сохранен в файл C:\tomcat.keytab и зашифрован по алгоритму des-cbc-md5.

ktpass -princ "HTTP/[email protected]" -mapuser "tomcat" -pass "pwd" –out C:\tomcat.keytab -crypto

des-cbc-md5 -ptype KRB5_NT_SRV_HST

2.2.4.4.3. Настройка параметров и конфигурационных файлов УСОИ для использования авторизации по протоколу Kerberos

Для использования Kerberos в УСОИ необходимо создать на диске, помимо файла SPN, 2 файла: spnego-login.conf и spnego-krb5.conf следущих форматов. В приведённых листингах выделенные жирным параметры необходимо изменить в соответствии с параметрами, использованными ранее для создания доменного пользователя и SPN.

Предупреждение

Не изменяйте формат файлов без указаний разработчиков, ибо это может привести к неработоспособности системы.

Формат файла spnego-login.conf:

01com.sun.security.jgss.krb5.initiate {

02 com.sun.security.auth.module.Krb5LoginModule required;

03};

04

05com.sun.security.jgss.krb5.accept {

06 com.sun.security.auth.module.Krb5LoginModule

07 required

08 debug = true

09 realm = "DOMAIN.RU"

10 kdc = "192.168.0.1"

11 useKeyTab = true

12 keyTab = "/home/usoi/usoi3/config/tomcat.keytab"

13 storeKey = true

14 useTicketCache = true

15 doNotPrompt = true

16 principal = "HTTP/server.dnsname.ru/DOMAIN.RU";

17};

Необходимые изменения:

Строка 9 — указать домен Windows В ВЕРХНЕМ РЕГИСТРЕ;

Строка 12 — указать путь до файла SPN на диске;

Строка 10 — указать IP-адрес доменного контроллера;

Строка 16 — DNS-имя сервера в указанном формате — HTTP/server.dnsname.ru/DOMAIN.RU

Формат файла spengo-krb5.conf:

01[libdefaults]

02 default_keytab_name = /home/usoi/usoi3/config/tomcat.keytab

03 default_realm = OIS.RU

04 default_tkt_enctypes = des-cbc-md5

05 default_tgs_enctypes = des-cbc-md5

06 default_checksum = rsa-md5

07 kdc_timesync = 0

08 kdc_default_options = 0x40000010

09 clockskew = 300

10 check_delegate = 0

11 ccache_type = 3

12 kdc_timeout = 60000

13

14[realms]

15 OIS.RU = {

16 kdc = 192.168.9.1

17 }

18

19[appdefaults]

20 autologin = true

21 forward = true

22 forwardable = true

23 encrypt = true

Необходимые изменения:

Строка 2 — указать путь до файла SPN на диске;

Строка 3 — указать домен Windows В ВЕРХНЕМ РЕГИСТРЕ;

Строка 4,5 — указать криптографический алгоритм, использованный для формирования SPN;

Строка 16 — указать IP-адрес доменного контроллера;

Далее, в системных параметрах УСОИ необходимо добавить следующие параметры:

Таблица 2.8. Параметры конфигурирования доменной авторизации по протоколу Kerberos

| Наименование | Значение по умолчанию | Описание |

|---|---|---|

| java.security.auth.login.config | Нет | Путь до файла конфигурации spnego-login.conf |

| java.security.krb5.conf | Нет | Путь до файла конфигурации spengo-krb5.conf |

| javax.security.auth.useSubjectCredsOnly | false | Менять данный параметр без прямого указания разработчиков нет необходимости |

| usoi3.domainAuthSequence | KRB5, NTLM | Последовательность протоколов доменной авторизации (допустимые протоколы: KRB5, NTLM). Значения могу быть разделены пробелом или запятой. |

После чего требуется перезапустить сервер приложений.

Авторизация в системе через REST API — Клеверенс

Последние изменения: 20.01.2021

Выберите уточнение:

Если в системе включена авторизация, то для начала работы с API необходимо пройти авторизацию в системе.

Реализованы несколько вариантов авторизации:

- BASIC авторизация.

- Авторизация методом GET по адресу /api/session с получением token.

- Авторизация методом POST по адресу /api/session с получением token.

BASIC авторизация

Данный вид авторизации чаще всего используется браузером для доступа к функциям API.

При использовании данного метода необходимо в заголовке каждого запроса указывать:

Authorization: Basic {login}:{password}

Допускается base64 при формировании строки {login}:{password}

Авторизация методом GET

Еще один способ авторизации — отправить GET запрос по адресу /api/v1/session, при этом в url запросе указать параметры login и password:

https://localhost:9000/api/v1/session?username=${Username}&password=${Password}

Ответ сервера:

{

Access_token:"123123123",

Token_type:"bearer",

Expires_in:86400,

Refresh_token:"321321321",

}

Авторизация методом POST

Авторизация по логину и паролю происходит путем отправки POST запроса на сервер, в результате которого возвращается access_token и refresh token в формате JSON.

Пример запроса:

POST /oauth/token HTTP/1.1

Host: mobilesmarts.ru/api/session

Content-Type: application/x-www-form-urlencoded

grant_type=password&client_id=123&client_secret=user&[email protected]&password=123456

Ответ сервера:

{

Access_token:"123123123",

Token_type:"bearer",

Expires_in:86400,

Refresh_token:"321321321",

}

Восстановление после окончания срока действия сессии

Восстановление после окончания срока действия сессии происходит путем отправки refresh_token на сервер, в результате приходит новый access_token и refresh_token

Пример:

POST /oauth/token HTTP/1.1

Host: mobilesmarts.ru/api/session

Content-Type: application/x-www-form-urlencoded

grant_type:refresh_token&client_id=123&client_secret=user&refresh_token=321321321

Ответ:

HTTP/1.1 200 OK

Content-Type: application/json

{

Access_token:"99999",

Token_type:"bearer",

Expires_in:86400,

Refresh_token:"789789789",

}

Вызов функций с использованием token

Для того чтобы обратиться к функциям(если не используется Basic авторизация), для которых необходима авторизация, необходимо в заголовке Authorization передавать токен:

Authorization: Bearer <token>

Иначе сервер вернет ошибку авторизации 401.

Как подключить двухфакторную аутентификацию на сайте

Пароли, даже самые сложные, уже давно не препятствие для злоумышленников. В ответ на это владельцы сайтов всё чаще вводят второй фактор аутентификации. В этом материале, совместно с нашими партнёрами из WebMoney, мы расскажем о современных способах защиты данных с помощью второго ключа (спойлер: самые популярные — не самые надёжные), а также на примере сервиса E-NUM предоставим инструкцию по бесплатному подключению двухфакторной аутентификации на вашем ресурсе.

Кому и зачем нужна двухфакторная аутентификацияМы уже давно привыкли получать SMS c числовым паролем от банков при транзакциях и входе в личный кабинет. Банки – яркий пример сферы, где уже давно практикуется двухфакторная аутентификация. Однако не только они нуждаются в безопасном доступе к закрытым зонам своих сайтов. Любой сервис, пользователям которого необходимо постоянно авторизовываться, заинтересован в сохранении собственной репутации и персональных данных клиентов. Это могут быть совершенно разные сайты — от провайдеров сотовой связи до ресурсов с онлайн-играми и обычных интернет-магазинов. Как правило, на таких площадках хранятся персональные данные клиентов.

Особенно привлекательными для хакеров становятся аккаунты, владельцы которых привязали свои банковские карты или уже перевели часть средств на внутренний баланс в личном кабинете. В США некоторые онлайн-магазины начали смотреть в сторону двухфакторной аутентификации, когда выяснилось, что в 2017 году уровень мошенничества в сфере e-commerce вырос на 30% по сравнению с предыдущим годом. Речь идёт как о подмене адреса доставки уже купленных товаров, так и о покупках с помощью украденных банковских карт и других платёжных инструментов. Чтобы сохранить клиента и мотивировать его к повторным покупкам, продавцы начинают задумываться не только об удобстве использования сайта, но и о безопасности и надёжности.

Стоит отметить, что для пользователя двухфакторная аутентификация — это дополнительное действие, отнимающее время. Но резонансные истории о кражах персональных данных постепенно способствуют тому, что второй фактор начинает восприниматься не как препятствия, а как дополнительный уровень защиты.

Какие виды двухфакторной аутентификации естьДвухфакторная аутентификация постоянно эволюционирует, но само по себе это явление не новое. В свое время были распространены скретч-карты и одноразовые пароли на бумажных носителях.

Одним из самых надёжных способов идентификации считается физический токен, чаще в виде USB-брелоков. Он генерирует криптографические ключи, которые вводятся при подключении к компьютеру. Можно предположить, что этот метод в скором времени трансформируется в NFC-метки на физическом носителе или даже в подкожный чип.

Если уж заглядывать в ближайшее будущее, то в качестве дополнительных факторов защиты всё чаще будет вводиться биометрическая аутентификация по отпечаткам пальцев и фотографии. В рамках мультифакторной аутентификации применяются геолокационные сервисы, верифицирующие пользователя через его местоположение.

Нетрудно догадаться, что самым популярным (но не самым надёжным) вторым фактором стали SMS-подтверждения. Однако для владельцев сервисов отправка SMS связана с финансовыми издержками. Неудобство конечных пользователей в том, что сообщение не всегда приходит мгновенно. Кроме того, злоумышленники могут перехватить его или даже восстановить сим-карту по поддельным документам.

Учитывая доступность Интернета и популярность смартфонов, среди владельцев сайтов сейчас востребованы мобильные приложения для аутентификации.

Одним из первых альтернативных продуктов в сфере двухфакторной защиты стал сервис E-NUM. Его разработка началась в 2007 году. Тогда стояла задача создать решение для двухфакторной аутентификации, которое сочетало бы криптографию, требовало для работы только телефон и не зависело от провайдера связи.

Первая версия E-NUM работала на платформе Java. Сегодня приложение работает на большинстве популярных ОС и генерирует одноразовые ключи по схеме «Вопрос-ответ». «Число-вопрос» не нужно вводить вручную, приложение присылает Push-уведомление после запроса на авторизацию. E-NUM отображает единственно верное «число-ответ» на экране телефона, которое пользователь отправляет, нажав соответствующую кнопку в приложении или введя вручную.

В отличие от некоторых других способов двухфакторной аутентификации, где в качестве подтверждения на телефон клиента приходит готовый «ответ», E-NUM по сигналу из push-уведомления «достаёт ответ» из зашитой в приложении и уникальной для каждого кодовой книги. Она создаётся случайным образом на основе «физических шумов» центрального процессора.

Если пользователю не хочется доставать смартфон и у него есть «умные» часы, то в E-NUM можно подтвердить действие с помощью часов под управлением Apple Watch или Android Wear.

Когда база активных пользователей клиента E-NUM достигла 2,5 млн человек, было принято решение об открытии API. Первоначально сервис E-NUM применялся только в системе WebMoney Transfer. Сейчас владельцам электронных кошельков не обязательно скачивать отдельное приложение, так как E-NUM уже интегрирован в WebMoney Keeper.

На сегодняшний день E-NUM используют более 6 млн человек.

Как настроить двухфакторную аутентификацию на своем сайтеВладельцы сайтов могут бесплатно внедрить систему аутентификации пользователей. Понадобится только запрос на официальном сайте сервиса ENUM.RU и подтверждение заявки.

Выделим два способа интеграции: OAuth3 и Soap.

Метод интеграции OAuth3Стандарт OAuth 2.0 позволяет предоставить третьей стороне доступ к защищённым ресурсам без необходимости сообщать третьей стороне данные аутентификации пользователя («число-вопрос», «число-ответ»).

Последовательность действий при авторизации с использованием системы E-NUM методом OAuth3 выглядит так:

1. Клиент сайта запрашивает вход в защищённую зону.

2. Для предоставления доступа сайт требует пройти авторизацию, для чего перенаправляет его на E-NUM.

3. После успешной авторизации система E-NUM возвращает клиенту одноразовый код.

4. Браузер клиента, в свою очередь, передаёт код авторизации сайту.

5. Сайт, используя код авторизации, запрашивает у E-NUM временный токен доступа.

6. Этот токен используется в дальнейшем для обращения к методам API E-NUM, которые обеспечивают идентификацию клиента.

Детальное описание методов OAuth3 API на сайте ENUM.RU

Пример рабочей интеграции

Исходный код примера на GitHub

Вы можете реализовать свой OAuth3-клиент E-NUM (согласно описанию методов API) или воспользоваться готовыми клиентскими библиотеками под вашу платформу.

Метод интеграции Soap требует разового перенаправления пользователя на AUTH.ENUM.RU. Последующие запросы уже не требуют перенаправления.

Последовательность действий при авторизации с использованием системы E-NUM методом Soap следующая:

1. Пользователь стороннего сайта вводит свой email. Бекэнд сайта вызывает метод GetChallenge сервиса E-NUM (soap-интерфейс) для получения «числа-вопроса».

2. Сайт отображает «число-вопрос» и просит пользователя ввести «число-ответ». Для проверки ответа пользователя используется метод CheckUserAnswer.

3. При первой авторизации пользователь перенаправляется на https://auth.enum.ru для получения разрешения на работу сайта с Е-NUM в связке с аккаунтом пользователя.

Пример авторизации Soap-методом на GitHub

Детальное описание методов Soap API

Для использования этого метода владелец сайта должен зарегистрироваться на сайте ENUM.RU.

⌘⌘⌘

Напишите в комментариях хотели бы вы видеть больше материалов на тему безопасности. Мы хотим создавать только полезный контент, поэтому нам интересно ваше мнение.

Как сделать регистрацию и авторизацию пользователей на сайте

Вы здесь: Главная — PHP — PHP Основы — Как сделать регистрацию и авторизацию пользователей на сайте

Не так давно один из моих посетителей попросил меня написать статью о том, как сделать регистрацию и авторизацию пользователей на сайте. Собственно, выполняю его просьбу, и в этой статье я расскажу о том, как это делается.

Существует несколько способов создания регистрации и авторизации пользователей, но в этой статье я разберу свой любимый — через механизм сессий или cookie.

Первым делом, если Вы хотите сделать регистрацию у себя на сайте, то необходимо понимать, где будут храниться данные о пользователях. Можно хранить в обычном текстовом файле, в XML-файле, либо в базе данных. Первые два варианта — очень опасные, поэтому не рекомендую Вам ими пользоваться. А вот третий вариант — хранение информации о пользователях в базе данных — самый популярный, и именно этим способом хранения информации я советую Вам пользоваться.

С местом хранения определились. Теперь перейдём непосредственно к алгоритму авторизации:

- Создать форму регистрации на HTML.

- Получить данные из формы в скрипте-обработчике.

- Проверить полученные данные, и если они некорректны, то сделать редирект обратно на форму регистрации.

- Если данные корректны, то записать их в базу данных.

Вот и весь процесс регистрации пользователя на сайте. То есть регистрация — это сохранение информации о пользователе на сайте.

Дальнейшим пунктом является авторизация пользователя на сайте, однако, прежде чем к нему переходить, расскажу об одном важном моменте в форме регистрации — пароле. Я Вам настоятельно рекомендую не хранить пароли в открытом виде (например так, «123456«). Обязательно их шифруйте, хотя бы с помощью функции md5(). И в базе данных храните именно зашифрованный пароль.

Теперь авторизация. Первое, что Вы должны понять — это то, что информация об авторизации должна где-то храниться. Самый простой вариант — это хранение информации в сессии (или в cookie). А теперь алгоритм:

- Создать форму авторизации пользователя на HTML, куда пользователь должен будет ввести свой логин и пароль.

- В скрипте-обработчике принять данные от пользователя. Если Вы меня послушались, и храните шифрованные пароли в базе данных, то сначала шифруйте полученный пароль. Если же в базе данных лежат открытые пароли, то шифровать не надо.

- Проверить правильность введённых данных, и если логин и пароль совпадают с существующим пользователем в базе данных, то записываете в cookie или сессию информацию с логином и шифрованным паролем (либо открытым паролем, если Вы его не шифровали).

- Если логин и/или пароль введены неверно, то делать редирект обратно на форму авторизации.

Теперь у Вас есть необходимая информация об авторизации пользователя, которая хранится в его cookie или на сервере (если сессия). Фактически, теперь Вам нужно эту информацию проверять на каждой странице сайта и сверять её аналогично проверке формы авторизации. То есть считываете из cookie (сессии) логин и пароль, и проверяете его. Если они верные, то показываете одну страницу (для зарегистрированных пользователей), а если неверные, то показываете другую страницу (для гостей).

И последнее. Как делается кнопка «Выход«? Очень просто. При нажатии на эту кнопку, стираются cookie, либо сессия. Таким образом, пользователь автоматически вылетает с сайта.

Как видите, всё элементарно, но при реализации этого алгоритма у Вас обязательно возникнет множество вопросов. Например, что делать при регистрации пользователя, логин которого уже имеется в базе данных. Реализация различных проверок входных данных, реализация проверки существования e-mail и прочее — всё это является достаточно сложным, если Вы делаете это в первый раз. Однако, самый сок я выдал. Если будут вопросы при реализации, то спрашивайте либо на форуме, либо в комментариях.

В данной статье я привёл лишь алгоритм, а чтобы научиться его реализовывать нужно знать PHP и MySQL, которые максимально подробно разобраны в этом обучающем курсе: http://srs.myrusakov.ru/php

- Создано 05.05.2011 13:05:46

- Михаил Русаков

Копирование материалов разрешается только с указанием автора (Михаил Русаков) и индексируемой прямой ссылкой на сайт (http://myrusakov.ru)!

Добавляйтесь ко мне в друзья ВКонтакте: http://vk.com/myrusakov.

Если Вы хотите дать оценку мне и моей работе, то напишите её в моей группе: http://vk.com/rusakovmy.

Если Вы не хотите пропустить новые материалы на сайте,

то Вы можете подписаться на обновления: Подписаться на обновления

Если у Вас остались какие-либо вопросы, либо у Вас есть желание высказаться по поводу этой статьи, то Вы можете оставить свой комментарий внизу страницы.

Порекомендуйте эту статью друзьям:

Если Вам понравился сайт, то разместите ссылку на него (у себя на сайте, на форуме, в контакте):

-

Кнопка:

<a href=»https://myrusakov.ru» target=»_blank»><img src=»https://myrusakov.ru/images/button.gif» alt=»Как создать свой сайт» /></a>Она выглядит вот так:

-

Текстовая ссылка:

<a href=»https://myrusakov.ru» target=»_blank»>Как создать свой сайт</a>Она выглядит вот так: Как создать свой сайт

- BB-код ссылки для форумов (например, можете поставить её в подписи):

[URL=»https://myrusakov.ru»]Как создать свой сайт[/URL]

Требования аутентификации и авторизации API

Edit meПрежде чем пользователи смогут отправлять запросы с помощью API, им обычно необходимо зарегистрироваться для получения ключа API или изучить другие способы аутентификации запросов. API-интерфейсы различаются по способу аутентификации пользователей. Некоторые API требуют включения ключа API в заголовок запроса, в то время как другие API требуют тщательной защиты из-за необходимости защиты конфиденциальных данных, подтверждения личности и обеспечения того, чтобы запросы не были подделаны. В этом разделе мы изучим аутентификацию и авторизацию, а также то, на чем следует сосредоточиться в документации.

Определяем термины

Во-первых, давайте определимся с некоторыми ключевыми терминами:

- Аутентификация: подтверждение правильности личности

- Авторизация: разрешение определенного действия

API может аутентифицировать, но не разрешит делать определенный запрос.

аутентификация и авторизацияПоследствия нехватки безопасности API

Почему даже API-интерфейсы нуждаются в аутентификации? Для API, которые предназначены только для чтения, иногда пользователям не нужны ключи. Но большинство коммерческих API требуют авторизации в виде ключей API или других методов. Если нет никакой защиты API, пользователи могут совершать неограниченное количество запросов API без какой-либо регистрации. Разрешение неограниченных запросов усложнит модель дохода для вашего API.

Вдобавок, без аутентификации не было бы простого способа связать запросы с конкретными данными пользователя. И не было бы способа защиты от запросов от злонамеренных пользователей, которые могут удалить данные другого пользователя (например, путем удаления запросов DELETE для учетной записи другого пользователя).

Наконец, не получится отследить, кто использует API или какие конечные точки используются чаще всего. Очевидно, что разработчики API должны подумать о способах аутентификации и авторизации запросов к своим API.

В целом, аутентификация и авторизация с помощью API служат следующим целям:

- аутентификация запросов в API только для зарегистрированных пользователей;

- отслеживание, кто делает запросы;

- отслеживание использования API;

- блокировка или замедление пользователя, превышающего ограничения скорости;

- применение разных уровней разрешений для разных пользователей.

Разные виды авторизации

Существует несколько методов авторизации. Ниже рассмотрим несколько вариантов авторизации, которые встречаются чаще всего:

API ключ

Большинство API требуют авторизации ключом API, чтобы использовать API. Ключ API представляет собой длинную строку, которую обычно включают либо в URL запроса, либо в заголовок запроса. Ключ API в основном служит способом идентификации лица, выполняющего запрос API (аутентифицируя для использования API). Ключ API также может быть связан с конкретным приложением, которое регистрируется.

Ключи APK используют строку в свойстве заголовка для авторизации запросовAPI могут дать как открытый, так и закрытый ключ. Открытый ключ обычно включается в запрос, в то время как закрытый ключ рассматривается скорее как пароль и используется только при обмене данными между серверами. На некоторых сайтах документации API, при заходе на сайт, ключ API автоматически заполняется в примере кода и API Explorer.

Basic Auth

Другой тип авторизации называется Basic Auth. С помощью этого метода отправитель помещает пару имя пользователя:пароль в заголовок запроса. Имя пользователя и пароль кодируются с помощью Base64, который представляет собой метод кодирования, который преобразует имя пользователя и пароль в набор из 64 символов для обеспечения безопасной передачи. Вот пример Basic Auth в заголовке запроса:

Authorization: Basic bG9sOnNlY3VyZQ==

API, использующие Basic Auth, также будут использовать HTTPS, что означает, что содержимое сообщения будет зашифровано в транспортном протоколе HTTP. (Без HTTPS людям было бы легко расшифровать зашифрованные данные)

Когда сервер API получает сообщение, он дешифрует сообщение и проверяет заголовок. После декодирования строки и анализа имени пользователя и пароля он решает, принять или отклонить запрос.

В Postman можно настроить базовую авторизацию, щелкнув вкладку Authorization, выбрав Basic Auth в раскрывающемся списке и введя имя пользователя и пароль справа от двоеточия в каждой строке. На вкладке Заголовки будет показана пара ключ-значение, выглядящая следующим образом:

Authorization: Basic RnJlZDpteXBhc3N3b3Jk

Postman обрабатывает кодировку Base64 автоматически, при вводе имени пользователя и пароля с выбранным Basic Auth.

HMAC (код авторизации сообщений на основе хэша)

HMAC расшифровывается как Hash-based message authorization code — код авторизации сообщений на основе хэша и является более строгим типом аутентификации, более распространенным в финансовых API. В HMAC только отправитель, и получатель знают секретный ключ, который больше неизвестен никому. Отправитель создает сообщение на основе некоторых системных свойств (например, отметка времени запроса плюс идентификатор учетной записи).

Затем сообщение кодируется секретным ключом и проходит через алгоритм безопасного хеширования (SHA — secure hashing algorithm). (Хеш — это зашифрованная строка на основе алгоритма.) Результирующее значение, называемое сигнатурой, помещается в заголовок запроса.

Сервер API (получатель), получая запрос, принимает те же системные свойства (отметка времени запроса плюс идентификатор учетной записи) и использует секретный ключ (который известен только запрашивающей стороне и серверу API) и SHA для генерации одной и той же строки. Если строка соответствует подписи в заголовке запроса, запрос принимается. Если строки не совпадают, запрос отклоняется.

Вот диаграмма, отображающая процесс авторизации HMAC:

Важным моментом является то, что секретный ключ (критический для восстановления хэша) известен только отправителю и получателю. Секретный ключ не включается в запрос. Безопасность HMAC используется, когда нужно убедиться, что запрос является подлинным и не может быть подделан.

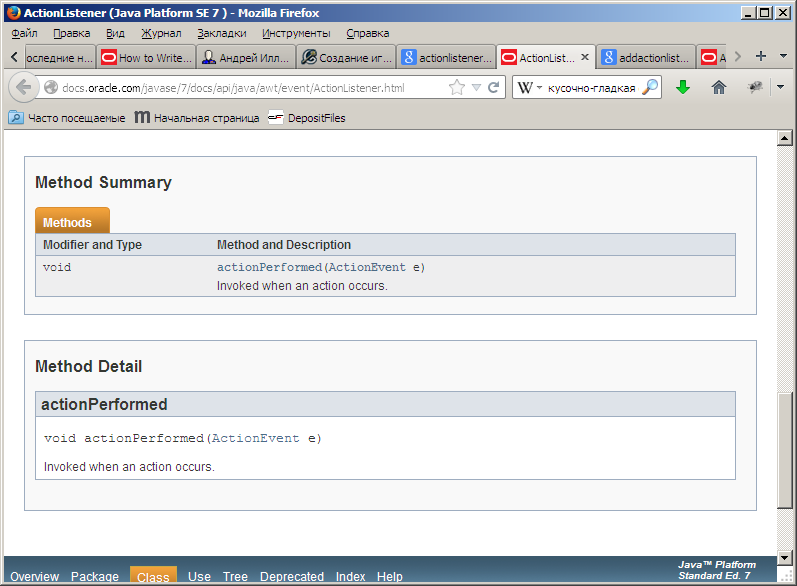

OAuth 2.0

Одним из популярных методов аутентификации и авторизации пользователей является OAuth 2.0. Такой подход опирается на сервер аутентификации для связи с сервером API для предоставления доступа. Понять, что используется метод OAuth 2.0, можно когда предлагается войти в систему при помощи сторонних сервисов, как Twitter, Google или Facebook.

окно входа в систему, использующую Oauth3.0Существует несколько разновидностей OAuth, а именно «one-legged OAuth» и «three-legged OAuth». One-legged OAuth используется, когда нет конфиденциальных данных для защиты. Например, в том случае, если просто получаем общую информацию только для чтения.

Three-legged OAuth используется, когда нужно защитить конфиденциальные данные. В этом сценарии взаимодействуют три группы:

- сервер аутентификации;

- сервер API;

- пользователь или приложение.

Вот базовый процесс Oauth3.0:

Сначала пользовательское приложение отправляет ключ приложения и секретные данные на страницу входа в систему на сервере аутентификации. Если аутентификация пройдена, сервер аутентификации возвращает пользователю токен доступа (авторизации).

Токен доступа (авторизации) упакован в параметр запроса в перенаправлении ответа (302) на запрос. Перенаправление направляет запрос пользователя обратно на сервер ресурсов (сервер API).

Затем пользователь отправляет запрос на сервер ресурсов (сервер API). Токен доступа (авторизации) добавляется в заголовок запроса API со словом Bearer, за которым следует строка токена. Сервер API проверяет токен доступа (авторизации) в запросе пользователя и решает, аутентифицировать ли пользователя.

Токены доступа (авторизации) не только обеспечивают аутентификацию для запрашивающей стороны, но и определяют права пользователя на использование API. Кроме того, токены доступа (авторизации) обычно истекают через некоторое время и требуют от пользователя повторного входа в систему. Для получения дополнительной информации об OAuth 2.0 можно посмотреть ресурсы:

Что документируется в разделе аутентификации

В документации API не нужно подробно объяснять внешним пользователям, как работает аутентификация. Отсутствие объяснений внутренних процессов аутентификации, является лучшей практикой, поскольку хакерам будет сложнее злоупотреблять API.

Тем не менее нужно объяснить необходимую информацию:

- как получить API ключ;

- как пройти аутентификацию запроса;

- сообщения об ошибках, связанных с неверной аутентификацией;

- чувствительность информации аутентификации;

- период действия токена доступа (авторизации).

Если есть открытый и закрытый ключи, нужно объяснить, где следует использовать каждый ключ, и отметить, что закрытые ключи не должны использоваться совместно. Если разные уровни лицензий предоставляют разный доступ к вызовам API, эти уровни лицензирования должны быть явно указаны в разделе авторизации или в другом месте.

Поскольку раздел API ключей важен, и нужен разработчикам до того, как они начнут использовать API, этот раздел должен быть в начале руководства.

Образцы разделов авторизации

Ниже приведены несколько примеров разделов авторизации в документации API.

SendGrid

API ключ SendGridSendGrid предлагает подробное объяснение ключей API, начиная с основ, поясняя: «Что такое ключи API?». Контекстно раздел ключей API появляется вместе с другими разделами по управлению учетными записями.

В Twitter подробный пример оправдан и предоставлен, поскольку требования к авторизации OAuth 2.0 немного сложнее.

Amazon Web Services

авторизация AmazonAmazon использует HMAC. Процесс достаточно сложный, чтобы включить полноценную диаграмму, показать шаги, которые должны выполнить пользователи.

Dropbox

Авторизация в DropboxКак и Twitter, Dropbox также использует OAuth 2.0. Их документация включает в себя не одну, а две диаграммы и подробное объяснение процесса.

👨💻 Практическое занятие: Авторизация

В своем найденном опен-сорс проекте найдем информацию об авторизации для запросов к API. Ответьте на следующие вопросы:

- Какого рода авторизация требуется для отправки запросов к API?

- Существуют ли разные уровни доступа в рамках авторизации (например, платные и бесплатные), которые определяют, сколько запросов можно сделать или какие типы информации можно получить?

- Можно ли вы получить ключ API или какой-либо другой метод авторизации, необходимый для выполнения тестовых вызовов API?